實作Burp Suite的Intruder

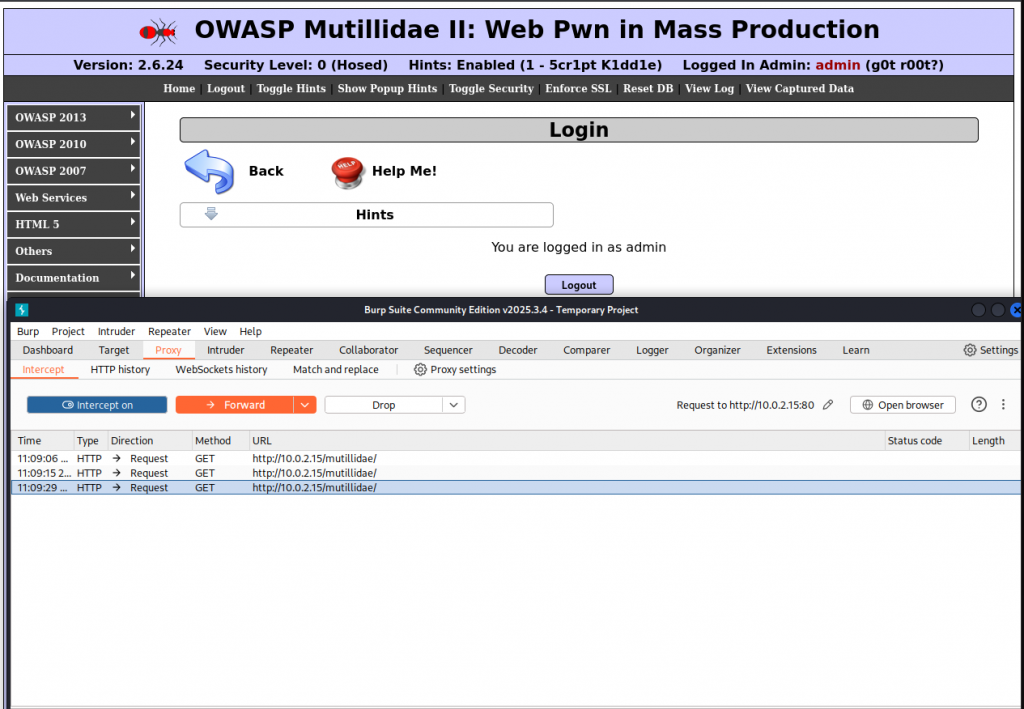

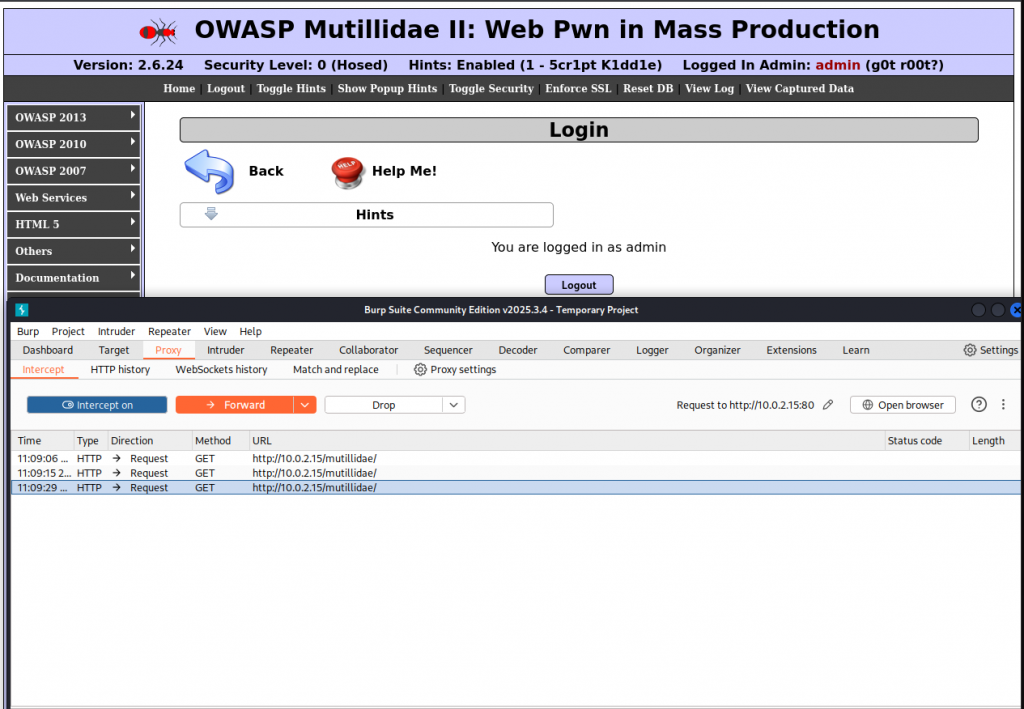

攻擊目標為OWASPBWA提供的OWASP Mutillidae II內Bypass Authentication/Login

- 進入Bypass Authentication/Login的畫面

- 開啟瀏覽器設定,進入網路設定將proxy設為Burp Suite預設的127.0.0.1:8080

- 開啟Burp Suite進入Proxy,將intercept off -> intercept on,開啟封包攔截

- 在Login畫面隨便登入一組帳密aaa/bbb

- 在Burp Suite畫面中為POST的封包右鍵選Send to Intruder

- 進入Intruder,點擊Clear$清除變數預設的位置

- Add&將aaa與bbb變為變數位置,

username=$aaa$&password$bbb$......

- 攻擊方式選擇Cluster bomb attack

- Payloads position: 1-aaa,表示帳號位置

- 使用Add手動輸入有可能的名稱或Load載入帳號字典

- Payloads position: 2-bbb,表示密碼位置

- 使用Add手動輸入有可能的密碼或Load載入密碼字典

- 點選Start attack

- Status code顯示302代表是可以成功登入的帳密

- 回到Proxy點選Forward就可以看到網頁成功登入